Una red es un conjunto de dos o más PCs conectados mediante un cable compartiendo datos y recursos. La evolución de las redes y sobre todo la evolución del acceso a éstas, ha originado la necesidad de aplicar medidas de seguridad informática.

Una infraestructura de red no ofrece directamente seguridad en una red de datos, por lo que es necesario disponer de una infraestructura de seguridad convergente con la red de datos.

¿En qué consiste la seguridad en una red de datos?

La seguridad en una red de datos no se basa en un solo método concreto, sino que utiliza un conjunto de barreras que defienden la infraestructura de diferentes formas; ésta permitirá:

- Proteger la infraestructura contra ataques informáticos, tanto internos como externos (las amenazas se pueden originar tanto dentro de la red como fuera).

- Garantizar la privacidad de todas las comunicaciones, en cualquier lugar y en cualquier momento (los usuarios pueden acceder a la red desde casa o mientras se desplazan).

- Controlar el acceso a la información mediante la identificación y autentificación de los usuarios.

- Trasformar la red en una zona confiable.

¿Cómo diseñar la seguridad en una red de datos?

Los elementos de seguridad que disponemos para diseñar una estructura de seguridad en una red de datos son:

- FIREWALLS – cortafuegos.

- VPN – redes privadas virtuales.

- DLP – prevención de pérdida de paquetes.

FIREWALLS – cortafuego:

Es un sistema o conjunto de sistemas encargado de controlar las comunicaciones entre dos o más redes, encargándose de analizar, paquete a paquete, todo el tráfico que entra o sale de nuestra red.

Además de dar protección, nos permite conocer qué ha pasado y en qué momento, ya que permite guardar los eventos en ficheros o registros (LOGs)

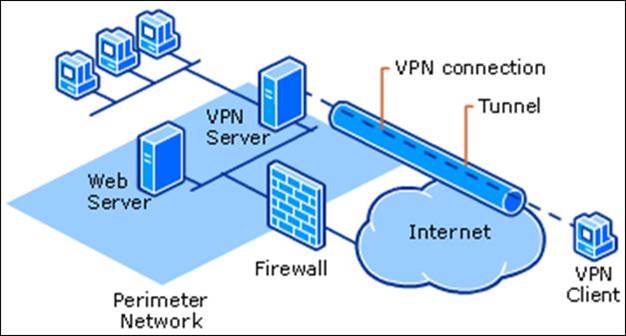

VPN – red privada virtual:

Nos permite extender la red local sobre una red pública, como puede ser Internet.

El objetivo es establecer una conexión privada y cifrada entre dos puntos, de manera que se protejan los datos que se transmiten en esta conexión y establecer las restricciones de acceso que se consideren. Se puede considerar que es un “túnel seguro” entre dos extremos.

Las tecnologías que normalmente se utilizan se basan en los siguientes estándares:

- IPSec o Internet Protocol Security, en conexiones punto a punto.

- SSL o Secure Sockets Layer, que emplean un navegador web

DLP (Data Lost Prevention) – prevención de pérdida de paquetes:

Permite monitorizar y bloquear el envío o la fuga de información mediante el establecimiento de reglas concretas de alerta y/o bloqueo.