El Internet de las Cosas (IoT), la presencia constante de servicios en la nube, las redes sociales e Internet en general esconden debilidades en sus sistemas o infraestructuras que ciberdelicuentes pueden usar para robar información, realizar ciberespionaje industrial o incluso dejar a una empresa sin servicios de comunicación online.

La mejor defensa ante la ciberdelincuencia es la PREVENCIÓN. Esa prevención empieza conociendo nuestros sistemas realizando un test de intrusión o Pentesting.

¿Qué es un test de intrusión?

El servicio de Basic Penetration Testing (BPT) es el proceso de evaluar el estado de seguridad actual de un sistema o red de una organización para encontrar vulnerabilidades que un atacante podría explotar para obtener acceso no autorizado a los sistemas y la información. En definitiva, detectamos, categorizamos y proponemos pautas de corrección de vulnerabilidades conocidas o desconocidas en los sistemas de hardware o software.

Objetivos del Pentesting

- Recopilar información pública de la organización relacionada con TI e identificar los activos de tecnología de la información (TI) para producir una lista de vulnerabilidades conocidas presentes en los sistemas y aplicaciones ayudando a mitigarlas antes de que puedan ser explotadas.

- Simular un evento de hacking real para probar la solidez de sus sistemas, sus defensas y las medidas de seguridad existentes.

- Evaluar el estado del sistema de TI frente a ataques.

Alcance de un test de intrusión

Realizamos nuestros Ensayos de Penetración en dos formatos:

- Pruebas de penetración básica externas: Realizadas de forma remota sin acceso interno por nuestros expertos en seguridad. El objetivo es identificar y, clasificar las debilidades de los activos del cliente públicos en internet (los activos de TI de una organización) como servidores web, puertas de enlace de red, VPN, servidores de correo electrónico y firewalls.

- Pruebas internas de penetración básica: Realizadas desde las instalaciones de la organización, identificamos y clasificamos amenazas y vulnerabilidades en la red interna desde el punto de vista de alguien que ya tiene acceso a la red de la organización, como un empleado, colaborador o invitado. También ayuda a una organización a determinar su cumplimiento de las políticas, estándares y procedimientos globales o locales en términos de seguridad de la información, protección de datos y segmentación de la red.

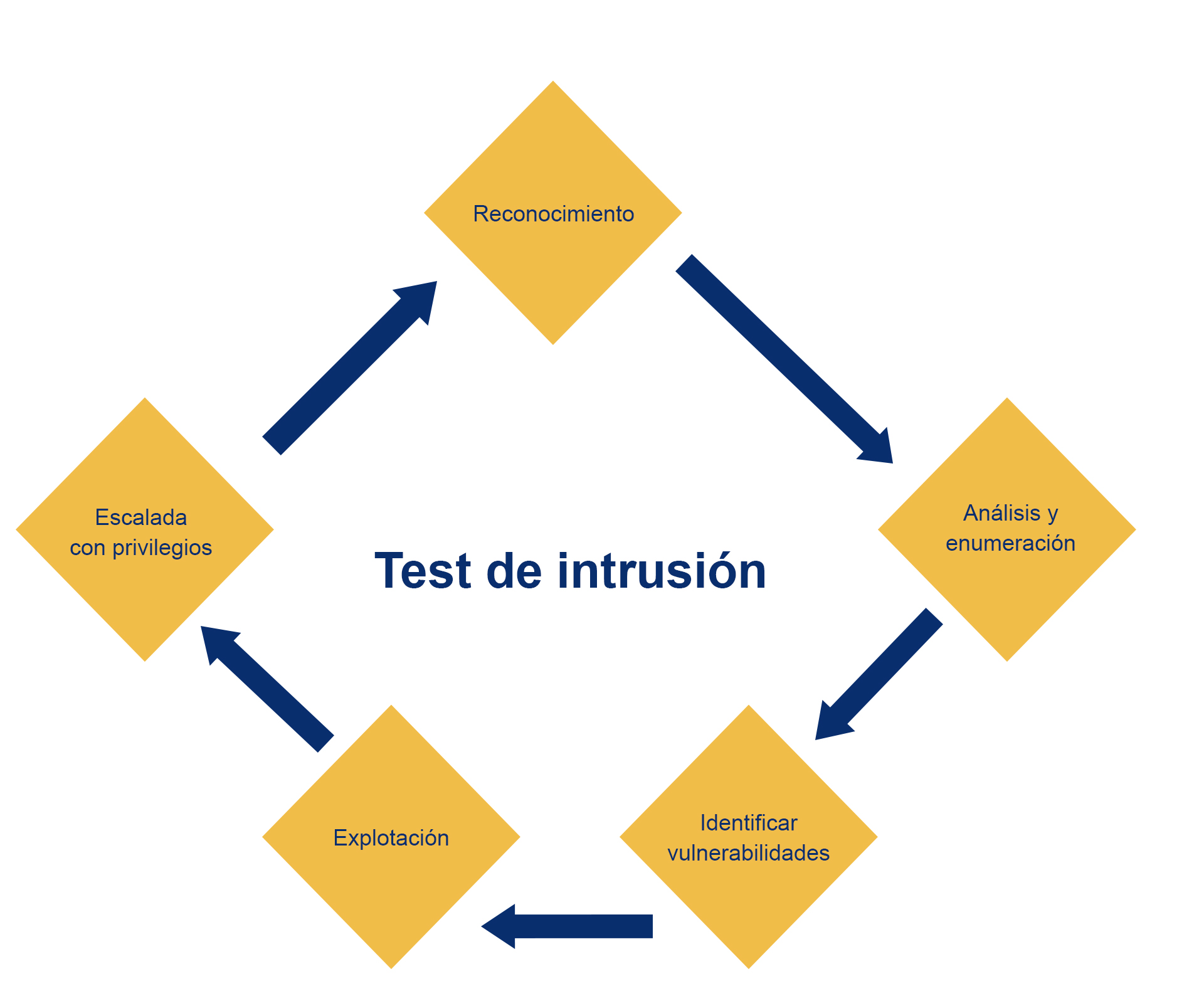

Procedimiento del test de intrusión:

Utilizaremos una combinación de métodos de escaneo automatizados y manuales y empleando herramientas comerciales y disponibles públicamente, así como scripts personalizados y aplicaciones desarrolladas por LISOT.

El proceso de prueba de penetración consta de los siguientes pasos:

- Reconocimiento: recopilación de datos preliminares sobre la organización objetivo. Los datos se recopilan con el fin de planificar mejor el ataque. La información recopilada en este paso incluye intervalos de direcciones IP, direcciones de correo electrónico públicas, sitios web, etc.

- Análisis y enumeración: recopila más información sobre los sistemas conectados, así como la ejecución de aplicaciones y servicios en la red de la organización. También se recopila información como el tipo y la versión de sistemas operativos, cuentas de usuario, direcciones de correo electrónico, la versión del servicio y, números de versiones entre otros.

- Identificar vulnerabilidades: en función de la información recopilada en las dos fases anteriores, identificaremos los servicios vulnerables que se ejecutan en su red o las aplicaciones que tienen vulnerabilidades conocidas.

- Explotación: Usamos código fácilmente disponible o creamos uno personalizado para aprovechar las vulnerabilidades identificadas para obtener acceso al sistema objetivo.

- Escalada de privilegios: en algunos casos, la vulnerabilidad existente proporciona acceso de bajo nivel, como el acceso normal de los usuarios con privilegios limitados. En este paso, intentaremos obtener acceso administrativo completo en la máquina.

¿Por qué realizar un Pentesting?

La mejor forma de conocer cuán segura es una web, red o sistema informático de una compañía es poniéndolo a prueba. Por eso, cuando se contrata un servicio de test de intrusión, el auditor actúa con técnicas similares a las de un ciberdelincuente que realiza un ataque con malas intenciones. Es decir, actúa como si quisiera robar información o actuar de forma ilegítima. De esta manera, pone a prueba los sistemas y descubre hasta qué punto están preparados para afrontar un ataque real de tipo intrusivo.

¿Te interesa poner a prueba tus sistemas? Contáctanos para realizar un test de intrusión.