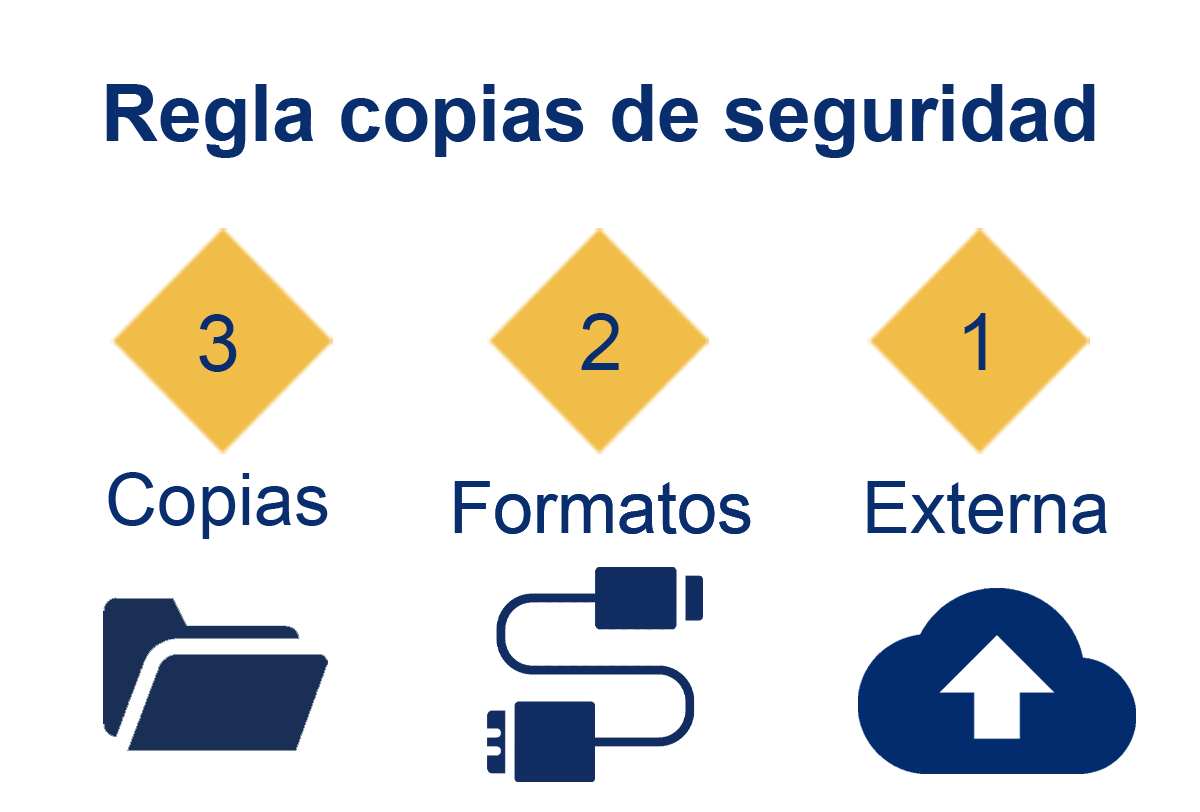

Què ens salva en cas d’un atac informàtic? (o la regla 3-2-1 per a backups)

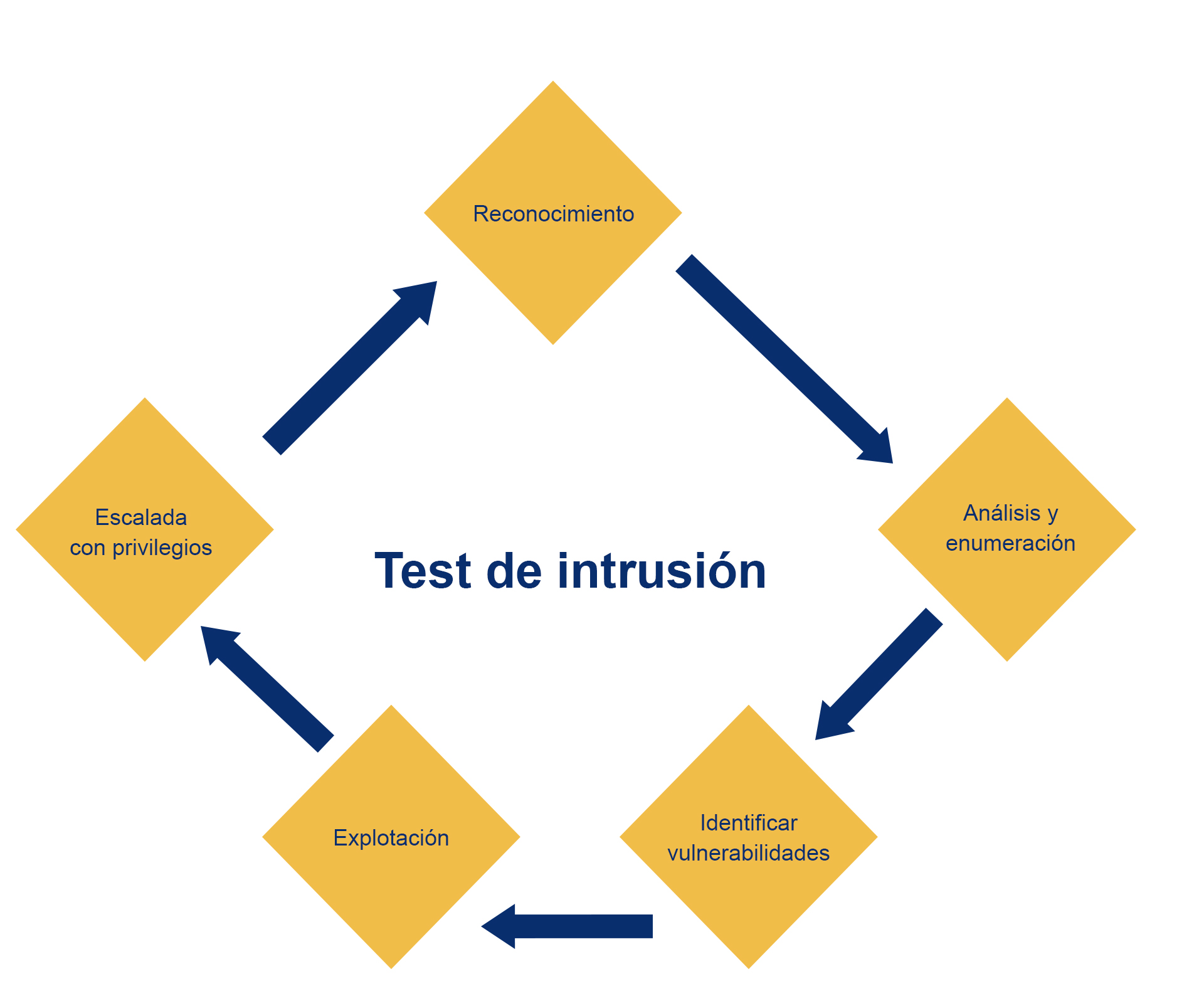

Existeix una cita molt famosa que diu: El que no es defineix no es pot mesurar. El que no es mesura, no es pot millorar. El que no es millora, es degrada sempre. La Seguretat de la Informació no és una excepció, i per això és necessària una aproximació seriosa i objectiva a la ciberseguretat, que [...]